Grace Hooper se graduó en Matemáticas y Física en el Vassar College. Completó su maestría y doctorado en la Universidad de Yale y durante la Segunda Guerra Mundial se alistó en la Marina de Guerra de los Estados Unidos, llegando a ascender al grado de Almirante. Creó el lenguaje Flowmatic, con el cual desarrolló muchas aplicaciones y en 1951 produjo el primer compilador, denominado A-0 (Math Matic). En 1960 presentó su primera versión del lenguaje COBOL (Common Business-Oriented Language). Para muchos estudiosos, la almirante Grace Hooper es considerada la primera hacker de la era de la computación.

Kristina Svechinskaya En el Año 2010 La joven rusa de 21 años acusada de formar parte de una banda de hackers cibernéticos que intentaron realizar el multimillonario robo utilizando el troyano zeus, la joven hackers podria pasar de 30 o 40 años en prision en los estados unidos o extraditada a rusia.

Jude Milhon: Más conocida por el nick de St. Jude. Hacker, programadora informática, escritora, fiel defensora de los ciberderechos, creadora del movimiento ciberpunk y luchadora incansable por la participación activa de las mujeres en la red. Su famosa frase "Girls need modems" (las chican necesitan módem) recorría las míticas BBS allá por los albores de Internet animando a las mujeres a aventurarse en los "placeres del hackeo" entendiendo las nuevas tecnologías y utilizándolas para superar el miedo de no ser lo bastante guapas, lo bastante fuertes, lo bastante bellas, o lo bastante lo que sea. Decía Jude que en el hacking, como en el sexo, entra la actividad de un yo deseante. Y allí donde termina el conflicto mente-cuerpo comienza la liberación.

Jude Milhon entendía el hacking como el deseo de descubrir, la curiosidad, el reto, pero también un conflicto: el hacking es un arte marcial para defenderse de lo políticamente correcto, de las leyes abusivas, de los fanáticos y de todo tipo de cenutrios. La lucha y rebeldía de Jude Milhon han pasado a la historia de la filosofía hacker resumidas en una famosa entrevista que publicaba Wired News en 1995 .

"Las piedras y los palos pueden romperme los huesos, pero las palabras en una pantalla pueden hacerme daño sólo si y hasta que yo lo permita."

El día de su muerte un famoso titular ocupaba todos los diarios digitales de Internet: "los hackers han perdido a su santa protectora". Jude Milhon, Saint Jude, una leyenda inolvidable.

Barbara Thoens es una caso atípico. Formada en humanidades, una mujer de "letras" que se introduce en el mundo de la computación cuando tenía casi 30 años y actualmente es una de las pocas integrantes femeninas del mítico CCC (Chaos Computer Club), grupo de élite hacker en Alemania. Para Barbara Thoens ser hacker es una actitud de vida que significa que eres curiosa, que te interesa averiguar lo que hay detrás de algo, hacer las cosas por una misma, construir, crear y aprender Para ella hackear es un asunto político según contaba en una entrevista realizada en 1.999: hackear es político porque significa descubrir lo que ocultan sistemas, software y programas que sus creadores no quieren que conozcamos, el conocimiento está íntimamente relacionado con el poder, la información escondida puede ser muy peligrosa.

Como miembro del CCC una de sus primeras actividades fue desmantelar la frágil seguridad de los sistemas de banca online que acababan de nacer en los 90 demostrando la importancia de la criptografía en el mundo de los negocios de Internet que hasta entonces casi nadie tomaba en serio. Barbara Tohens no oculta su identidad y es usual verla en las reuniones anuales del CCC aunque su nick en la red es un misterio y las actividades que realiza dentro del Chaos Computyer Club sólo están al alcance de una élite.

Joanna Rutkowska

Joanna Rutkowska Considerada una experta mundial en malware, esta muy joven polaca comenzó a interesarse por la programación aprendiendo ensamblador con un X86 usando Ms-Dos cuando estaba en la escuela primaria. Pronto se pasó al mundo Linux experimentando con el desarrollo de exploits para Linux y Windows. Desde hace dos años su investigación se centra en los entresijos de las tecnologías que usa el malware y sus atacantes para ocultar sus acciones, incluyendo rootkits, backdoors, etc. y el desarrollo de nuevas técnicas contraofensivas para proteger el kernel de los sistemas operativos.

En el 2006 durante una convención de Black Hat mientras Microsoft daba una conferencia sobre la seguridad de la nueva version "Vista", en una sala contigua Joanna Rutkowska demostraba como insertar código malicioso en el corazón de una copia de Windows Vista. Para ello se valió de la Píldora azul (Blue Pill), un juguete peligroso programado por ella misma capaz de crear malware 100% indetectable en algunos S.O. Joanna Rutkowska confiesa que navega sin antivirus y que no confía en las soluciones comerciales existentes "porque sé lo fácil que resulta crear un malware que las supere todas".

Prepara un curso sobre ocultación de malware para impartir en la proxima reunión de Black Hat-2007.

Chen Ing-Hou es el creador del virus CIH, que lleva sus propias iniciales. Manifiesta que siente mucho por los graves daños causados por su creación viral, pero que ello fue motivado por una venganza en contra de los que llamó "incompetentes desarrolladores de software antivirus". Chen Ing-Hou nació en la ciudad de Kaohsiung, Taipei o Taibei, capital y principal ciudad de Taiwan, y creó su famoso virus en Mayo de 1998, al cual denominó Chernobyl, en conmemoración del 13 aniversario de la tragedia ocurrida en la planta nuclear rusa. Actualmente trabaja como experto en Internet Data Security.

Gary McKinnon, también conocido como Solo, (nacido en Glasgow en 1966) es un hacker Británico acusado por los Estados Unidos de haber perpetrado «el mayor asalto informático a un sistema militar de todos los tiempos». Actualmente (junio de 2006) se encuentra defendiéndose de una posible extradición a los Estados Unidos. En febrero de 2007 una solicitud está siendo escuchado en el Tribunal Superior de Londres.

Kevin David Mitnick (nacido el 6 de agosto de 1963) es uno de los crackers y phreakers más famosos de los Estados Unidos. Su nick o apodo fue Cóndor. Su último arresto se produjo el 15 de febrero de 1995, tras ser acusado de entrar en algunos de los ordenadores más seguros de Estados Unidos.[1] Ya había sido procesado judicialmente en 1981, 1983 y 1987 por diversos delitos electrónicos.

El caso de Kevin Mitnick (su último encarcelamiento) alcanzó una gran popularidad entre los medios estadounidenses por la lentitud del proceso (hasta la celebración del juicio pasaron más de dos años), y las estrictas condiciones de encarcelamiento a las que estaba sometido (se le aisló del resto de los presos y se le prohibió realizar llamadas telefónicas durante un tiempo por su supuesta peligrosidad).

Bill Gates En 1981 Microsoft, adquirió los "derechos de autor" del sistema operativo Quick and Dirty D.O.S o QDOS, por US $ 50,000 y contrató al Ing. Tim Paterson, su autor, para que trabajase 4 días a la semana, con el objeto de que realizara "algunos cambios", para poder "transformar" al sistema. Este mismo producto "mejorado" por Microsoft, fue vendido a la IBM Corporation, bajo el nombre de PC-DOS y Microsoft se reservó el derecho de poder comercializarlo bajo el nombre de

MS-DOS.

Tim Bernes Lee y Vinton Cerf, concibieron una red abierta, donde el Vinton Cerf

conocimiento sería totalmente libre. Vinton Cerf es el inventor de los protocolos TCP/IP.

Brian Kernighan y Denis Ritchie (años 60-70) son los padres del lenguaje de programación C.

Dennis Ritchie y Ken Thompson escribieron un sistema operativo muy flexible y potente y en el cual se basaría Linux. Dentro de ese grupo, hace su aparición un hombre que podríamos llamarlo el padre del Movimiento del Software Libre. Richard M. Stallman. Creador del Free Software Foundation (Fundación de Software Gratuito).

Sir Dystic es el hacker autor del programa original Back Orifice, lanzado en 1998, da a conocer el lanzamiento de su nueva versión para Windows 2000 y NT. El primer lanzamiento de su sistema Back Orifice fue infectado con el virus CHI y ello dio motivo a que Sir Dystic anunciara que desarrollaría un antivirus denominado CDC Protector y otro que protegería a los sistema de los troyanos, denominado CDC Monitor.

Reonel Ramones de 27 años, empleado bancario, quien vivía con su hermana y su novia Irene de Guzmán de 23, fueron acusados de ser los autores del virus LoveLetter, el mismo que según algunas evidencias, habría empezado como un conjunto de rutinas para penetrar en otros sistemas, con el objeto de sustraer la información de tarjetas de crédito de terceros. Las evidencias apuntaron a Reonel Ramonez, como cabeza del grupo que participó en la creación y difusión de este virus. Una corporación holandesa lo contrató con un sueldo muy atractivo, por considerarlo muy hábil y capaz en el desarrollo de sistemas de seguridad en Redes e Internet.

Vladimir Levin graduado en matemáticas de la Universidad Tecnológica de San Petesburgo, Rusia, fue acusado y preso por la Interpol después de meses de investigación por ser la mente maestra de una serie de fraudes tecnológicos que le permitieron a él y la banda que conformaba, substraer más de 10 millones de dólares, de cuentas corporativas del Citibank. Insiste en la idea de que uno de los abogados contratado para defenderlo es, en verdad, un agente del FBI. A pesar de que la banda substrajo más de 10 millones de dólares al Citibank, Levin fue sentenciado a 3 años de prisión y a pagar la suma de US $ 240,015 a favor del Citibank, ya que las compañías de seguros habían cubierto los montos de las corporaciones agraviadas.

Los técnicos tuvieron que mejorar sus sistemas de seguridad contra "crackers" y Vladimir Levin ahora se encuentra en libertad.

Johan Manuel Méndez ,(1993) es un Hackers Famoso, conocido en Internet por sus Intrusiones en ordenadores Norteamericanos, teniendo tan solo 11 Años se apasiono por el Mundo informático y fue desde entonces que en el Año 2004 decidió construir su propio ordenador, para luego en el Año 2007 Trabajar en un Empresa de Seguridad Informática durante 2 Años A Reportado fallas de Paginas Webs y a Ayudado para Repararlas en el Año 2010 Subió 4 Paginas a internet, en donde relataba los momentos en el que entra a los ordenadores norteamericanos que contenían información Clasificada obteniendo, 4 millones de descargas en un día en Su SitioWeb.

Tsutomu Shimomura buscó lo encontró y desenmascaro a Kevin Mitnick, el cracker/phreaker más famoso de USA, a principios de 1994. Después de que sus colegas del "San Diego Supercomputing Center" le informaron a Shimomura que alguien había robado centenares de programas y los ficheros de su estación de trabajo, el experto en seguridad computacional Tsutomu trabajó en extremo para seguir al ladrón a través del "WELL". Un rastro del "telco labyrinthine" lo condujo eventualmente a un complejo en Raleigh, N.C donde más tarde los agentes de FBI arrestarían a Mitnick en su departamento. Pero eso no fue todo, Shimomura fue el consultor del FBI, la fuerza aérea y de la agencia de la seguridad nacional (NSA). se rumorea que Shimomura era parte del lado oscuro del hacking.

Justin Frankel comenzó cuando en 1.999, con apenas 19 años de edad vendió su empresa NullSoft, propietaria de WinAmp, a AOL por 100 millones de dólares.

Durante ese tiempo y ya trabajando bajo las órdenes de AOL, Frankel, con 25 años en la actualidad, ha sido el artífice de la red descentralizada Gnutella, del sistema de streaming Shoutcast y del programa de pares Waste, lo cual y según la revista Rolling Stone le ha hecho merecedor del título del "Geek más peligroso del mundo".

Mientras trabajaba bajo las órdenes de AOL, Frankel creó Gnutella, la primera red de pares descentralizada del mundo, que colgó en uno de los servidores de la compañía cogiendo a todo el mundo por sorpresa.

A las pocas horas el programa fué retirado, pero había dado tiempo suficiente de que miles de personas lo descargaran y aprendiesen de su código fuente.

Sin ningún género de dudas, Frankel es un programador prodigioso,

pero demasiado incómodo para trabajar a las órdenes de una compañía como AOL. Ahora, libre y con dinero suficiente como para tan no tener que preocuparse en ganarlo, puede ser una auténtica bomba de relojería.

¿Que es un Geek? "Arrancar bugs" o errores de los programas informáticos, videojuegos y otras aficiones semejantes. Son los pertenecientes a una nueva elite cultural, formada por una comunidad de insatisfechos sociales, amantes de la cultura pop y centrados en la tecnología".

Ray Tomlinson Hace treinta y dos años en 1971, Ray Tomlinson, un joven ingeniero de la firma Bolt Beranek and Newman (encargada de construir la Arpanet, la red de computadoras precursora de la Internet),se puso a trabajar en el desarrollo del SNDMSG, un programa para enviar mensajes a usuarios de una misma computadora. Tomlinson estaba experimentando con un programa que había escrito, el CPYNET, que permitía transferir archivos entre computadoras (en ese entonces, la Arpanet consistía de 23 computadoras en 15 sitios de los Estados Unidos). Se le ocurrió que así como alguien podía enviar un mensaje a un usuario de la misma computadora, también debería poder hacerlo con los científicos que usaban equipos en todo el país. Ese día fue cuando decidió incorporar al CPYNET en el SNDMSG (en total, unas 200 líneas de código) para que todos pudieran agregar texto al archivo-casilla de cualquier usuario de la Arpanet. Tomlinson quería diferenciar el nombre del usuario de la computadora en la que trabajaba, y eligió la arroba @, que en inglés significa at (en tal lugar). El signo tenía poco uso en ese entonces, y no se confundía con otras instrucciones. Una vez que ajustó el funcionamiento del software, Tomlinson le envió un mensaje a sus colegas, promocionando el sistema. Fue un pequeño éxito. Todos los que tenían acceso a la red comenzaron a usarlo. Dos años después, el 75% del tráfico de la Arpanet correspondía al e-mail. Hoy se envían 2100 millones de mensajes por día.

En 1999, Raymond Griffiths se jactó públicamente de controlar los veinte mayores servidores de warez (software pirateado) del mundo. Luego de un prolongado proceso judicial y tres años en prisión preventiva, un juez le ha sentenciado a cuatro años de cárcel.

Para muchos no ha pasado desapercibido que en Estados Unidos se castiga duramente la piratería de software. Por lo mismo, Griffiths quizás fue excesivamente osado cuando en 1999 se jactó de ser uno de los mayores piratas del mundo.

Inmediatamente después de la entrevista dada por Griffiths a una publicación en línea, el servicio de aduanas estadounidense inició un gran operativo orientado a desbaratar a los grupos de intercambio de software ilegal, también conocidos como "warez". La ofensiva se concentró especialmente en el grupo DrinkOrDie, el mayor de todos.

En la entrevista de 1999 que sellaría su destino para los años siguientes, Griffiths aseguró que "nunca sería aprehendido". Griffiths fue arrestado en 2001, junto con otros miembros de DrinkOrDie. Los detenidos en Gran Bretaña fueron sometidos a proceso y condenados a presidio. Griffiths, por su parte, residía en Australia al momento de perpretrarse los delitos, por lo que luego de un proceso de extradición fue llevado a Estados Unidos.

La semana pasada, (julio de 2007) un juez estadounidense dictó la sentencia definitiva contra el pirata: 51 meses de cárcel, equivalentes a cuatro años y tres meses. A ello se suma que Griffiths ya ha pasado tres años en prisión preventiva en Australia

Mark Abene más conocido como Phiber Optik, con tan solo 17 años se convirtió en un genio de la computación y de la tecnología telefónica. Las

primeras computadoras usadas por Abene fueron una Apple II, la Timex Sinclair y una Commodore 64. Aunque el primer equipo de Mark fue una Radio Shack TSR 80, también tenía un receptor telefónico tantas veces usado, que tenía una cinta plástica enrrollada para sostener sus partes internas, desgastadas por el excesivo uso. Mark Abene era un experto en patrones de discado en receptores telefónicos. Lideró en New York, al grupo de hackers denominado "Master of Deception", MOD (Maestros de la Decepción). En Noviembre de 1989, hizo colapsar las computadoras de WNET, uno de los principales canales de televisión de la ciudad de New York, dejando un mensaje "Happy Thanksgiving you turkeys, from all of us at MOD" (Feliz Día de Acción de Gracias a Uds. pavos, de parte de todos nosotros en MOD). Una revista de New York lo catalogó, como "una de las 100 personas más inteligentes de la nación". En Julio de 1992, Abene y cuatro miembros de MOD fueron arrestados por una serie de cargos criminales. Abene se declaró culpable de los cargos federales de acceso desautorizado a computadoras de la compañia de teléfonos, incursión a computadoras y conspiración. Mark Abene pasó 10 meses en la prisión del condado Schuylkill de Pennsylvania, donde recibió tantas visitas y concedió entrevistas a periodistas y reporteros de canales de televisión, que sus compañeros de celda los apodaron CNN.

Al negársele el uso de una computadora mientras estuvo en prisión, Mark Abene se convirtió en un héroe muy popular. Al salir en libertad fue empleado por su amigo Stacy Horn, del BBS denominado ECHO. Las hazañas de Abene le dieron tanta fama, que inspiraron a Michelle Slatalla y Joshua Quittne

Tim Paterson un ingeniero, de 24 años, que trabajaba para la Seattle Computer Products. Desarrolló un "clone" del sistema operativo CP/M, creado por Kary Kildall de la Digital Research, el cual evidentemente había sido desensamblado y alterado, y al que denominó Quick and Dirty D.O.S o simplemente QDos. En 1981 Microsoft, adquirió a esta compañía los "derechos de autor" de este sistema por US $ 50,000 y contrató al Ing. Tim Paterson, para que trabajase 4 días a la semana, con el objeto de que realizara "algunos cambios" para "transformar" al sistema operativo.

Este mismo producto "mejorado" por Microsoft, fue vendido a la IBM Corporation, bajo el nombre de PC-DOS y Microsoft se reservó el derecho de comercializarlo bajo el nombre de MS-DOS. Tim Paterson recibió además, algunas acciones de Microsoft y hoy está retirado de toda actividad profesional, recuerda con tristeza que alguna vez pudo convertirse en uno de los hombres más ricos del mundo.

Johan Helsingius Responsable de uno de los más famosos servidores de mail anónimo. Fue preso por recusarse a dar información sobre un acceso

que publicó documentos secretos de Church of Scientology en Internet. Tenía para eso un 486 con HD de 200Mb, y nunca preciso usar su propio servidor. El objetivo de un remailer anónimo es proteger la identidad del usuario. El servidor Remailer, no almacena los mensajes sino que sirve como un canal de re-transmisión de los mismos. El Remailer re-envía estos mensajes, sin dar a conocer la identidad del remitente original.

El Gran Oscarín hacker español de 27 años, autor del troyano Cabronator, las iniciales son O.L.H y que en los primeros días de Abril del 2003 fue detenido por la Guardia Civil de Española, en un operativo denominado CLON que se inició en Agosto del 2002. Su impresionante ego está casi a la par con sus prolíficas creaciones de todas sus herramientas de hacking y cracking, virus, juegos obscenos, etc.

Lycos Mail Anegator "…Bombardea cuentas de lycos a base de e-mails.

MSN-Phuk "…Carga cuentas de Hotmail ajenas"

Psecreta "Lo que hace es averiguar la pregunta secreta que ponen los capullos de los usuarios de HOTMAIL "

O-MaiL 1.00: …"Programa para enviar e-mails anónimos a la basca"

Chivator Con este programa puedes ver qué se esconde bajo esos misteriosos * que ponen los programas l3ims en sus contraseñas

BOMBITA: …"es un programa de envío masivo de e-mails"

ANONIMIZAME: …"Un programa que configura tu Internet Explorer para que navegues por internet de forma ANÓNIMA bajo un proxy"

Linus Benedict Torvalds (Helsinki, Finlandia, 28 de diciembre de 1969), es un ingeniero de software finlandés; es conocido por iniciar y mantener el desarrollo del "kernel" (en español, núcleo) Linux, basándose en el sistema operativo libre Minix creado por Andrew S. Tanenbaum y en algunas herramientas, los compiladores y un número de utilidades desarrollados por el proyecto GNU. Actualmente Torvalds es responsable de la coordinación del proyecto. Pertenece a la comunidad sueco-parlante de Finlandia.

Robert Lyttle Robert "Pimpshiz" Lyttle de 18 años de edad, se encuentra bajo arresto domiciliario, por orden de una Corte Juvenil de ciudad Martinez, estado de California, acusado de ser uno de los miembros del grupo Deceptive Duo, que probadamente incursionaron ilegalmente y substrajeron información de los servidores del sistema de la Federal Aviation Administration de los Estados Unidos y descargaron información confidencial relacionada a las filmaciones de las actividades de los pasajeros de los aeropuertos. Al momento de su arresto Lyttle portaba una portátil IBM ThinkPad, un lector de huellas digitales del dedo pulgar y otros sofisticados dispositivos "The Deceptive Duo" (El dúo engañoso) ingresaron a un servidor de la FAA, empleado por la administración de Seguridad de la Aviación Civil de los Estados Unidos, encargada a partir de los fatídicos incidentes del pasado 11 de Septiembre del 2001, del monitoreo de las actividades de los pasajeros en todos los aeropuertos de ese país. Cada sitio web incursionado por estos hackers, mostraba una supuesta "patriótica misión" en la cual preconizaban ser ciudadanos de los Estados Unidos de América, determinados a salvar al país de una "amenaza extranjera" al exponer los huecos de inseguridad en Internet. Incluso incluyeron el logo del grupo, consistente en dos armas de fuego delante de una bandera norteamericana. Cabe mencionar que Robert Lyttle, siendo un joven adolescente, de apenas 14 años formó la corporación Sub-Seven Software, que desarrolló herramientas tales como el Troyano buscador de puertos Sub-Net, el desinstalador Uninstall it Pro y Define, entre otros y que muchos usuarios consideramos de gran utilidad. Posiblemente se convierta en un héroe del "underground" en el ciber-espacio. En Febrero del 2002 descubrió una vulnerabilidad en el AOL Instant Messenger, y mucho antes hizo lo propio con varios sistemas de Microsoft.

14:37

14:37

Aqui Todos Son Famosos

Aqui Todos Son Famosos

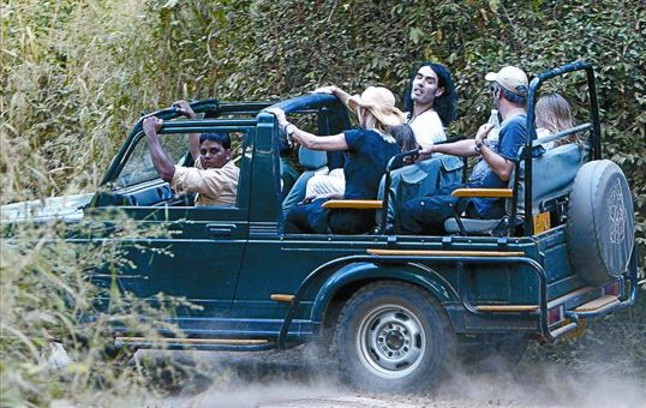

Los celos han llamado a la puerta de Katy Perry, eso es lo que afirman algunas fuentes cercanas a la artista. El motivo es Miranda Cosgrove, la actriz que comparte voz con el futuro marido de Perry, Russell Brand, en la película 'Gru, Mi Villano Favorito'.

Los celos han llamado a la puerta de Katy Perry, eso es lo que afirman algunas fuentes cercanas a la artista. El motivo es Miranda Cosgrove, la actriz que comparte voz con el futuro marido de Perry, Russell Brand, en la película 'Gru, Mi Villano Favorito'.